- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

- Infecciones (Secuestros y Espionaje en equipos).

- Cyber-acosos-chantajes y Fakenews; contra lideres mundiales.

- Ataques masivos entre las principales potencias por el liderazgo y control de la red.

- Todos niegan participacion; de evidentes Cyberataques coordinados.

- Denegacion de servicio.

- Usurpacion de identidades personales, financieras y gubernamentales.

- Aterrar a la poblacion; perturbar a las masas como una tactica de guerra.

- La factura pasa a inocentes . . la evidente Cyberguerra mundial alcanza a todos.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

De donde surgen a donde van ??

Como evadirlo en lo posible ??

De quien cuidarse; como protegerse ??

Como señalarlos ?? . . .

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Entre los analisis mas frescos se encuentran ..::

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

De ..::

https://securingtomorrow.mcafee.com/business/map-dangerous-sources-cybercrime/

A Map of the Most Dangerous Sources of Cybercrime

- Rusia; líder mundial en ciberdelincuencia.

- China, Corea del Norte e Irán están a la altura; de Rusia.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

De ..::

https://www.countryipblocks.net/malicious-internet-activity-the-top-10-countries

Malicious Internet Activity The Top 10 Countries

In the past we have released many top 10 lists showing countries in the order of spam production or other similar criteria. One of the latest lists orders the results like this:

1. United States

2. China

3. Russia

4. United Kingdom

5. Germany

6. Japan

7. Brazil

8. Romania

9. Ukraine

10. Turkey

The results. showing the percentage of networks containing malicious activity, including spammers, hackers, comment spammers or other detrimental outgoing traffic, are astonishing.

Here are the results based on percentage of infected networks:

1. Brazil 89%

2. Turkey 54%

3. Romania 39%

4. China 32%

5. Russia 11%

6. United Kingdom 11%

7. Japan 10%

8. Ukraine 9%

9. Germany 6%

10. United States 6%

De ..::

https://www.projecthoneypot.org/index.php . . . Notese China, US, Russia e India

De ..::

https://www.ip2location.com/free/visitor-blocker

De ..::

https://openphish.com/ . . . Notese US

http://malc0de.com/ . . . Notese US, Alaska y Russia.

Muy completa informacion, Note que analize una IP en VirusTotal . . por supesto dio positivo . . XD (curiosidad)

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

En resumen se puede decir que hay que cuidarse principalmente de los siguientes paises ..::

- United States (hay que ser muy selectivo)

- Russia

- China

- Ukraine

- Corea del Norte

- India

- Irán

- United Kingdom

- Germany

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Con bloquear TLDs (dominios de nivel superior) ya no es suficiente (pero ayuda) . . . gracias a los genericos TLDs es dificil determinar su real pais de procedencia.

. . .

How to block traffic from other countries.

Preventing site attacks from offending countries.

. . .

Bloqueando los origenenes del Cybercrimen y a los sitios mas sucios . .

Por medio de los IPs por pais se puede armar su personal lista de Geo-Bloqueo.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

De ..::

https://www.wizcrafts.net/iptables-blocklists.html

Direcciones IP y rangos CIDR. Iptables blocklists: Chinese, Nigerian, Russian and South American (LACNIC).

De ..::

https://www.ip2location.com/free/visitor-blocker ..

Notese en la imagen superior la cantidad de opciones que brinda para armar tu lista de Geo-Bloqueo

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

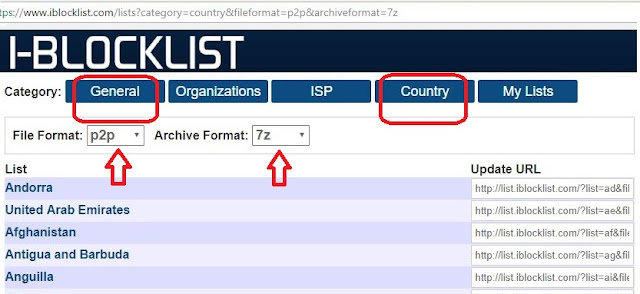

De ..::

https://www.iblocklist.com/

Listas de bloqueo generales, org, isps y country (por pais)

De ..::

https://www.wizcrafts.net/iptables-blocklists.html

Direcciones IP y rangos CIDR. Iptables blocklists: Chinese, Nigerian, Russian and South American (LACNIC).

De ..::

https://www.ip2location.com/free/visitor-blocker ..

Notese en la imagen superior la cantidad de opciones que brinda para armar tu lista de Geo-Bloqueo

https://awebanalysis.com/en/

Ademas de sus herramientas (IP Tools) brinda sus directorios IPs ...

De ..::

www.emule-security.org

El afamado IP-Filter de eMule; tambien brinda Filtrado por pais (IP-To-Country).

This site specializes on providing IP-filter, nodes.dat, Serverlist for eMule and download mirror for eMule MODs. IP-filter - It is a special file ipfilter.dat which contains IP-Ranges of anti-peer2peer organizations, corrupted data senders, hackers and resedved IP-Ranges.

De ..::

https://www.nirsoft.net/countryip/NirSoft .. excelente fuente de informacion.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

No todos son de lo peor . . . . sin embargo si no se es usuario de estos sitios no se extrañaran realmente . . XDEn la Imagen de abajo se puede ver la afamada "emu-russia.net" excelente para los aficionados a emuladores y roms. . . revisada en "myip.es" logico de pais de origen "Russian" . . . por supuesto seria una web perjudicada al bloquearse masivamente; por lo que hay que ser selectivos de acuerdo a nuestro gustos (al ser yo usuario de esta web por supuesto la tendre en lista-blanca .. ;D ).

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Bloqueado rangos de IP asignadas (por ejemplo la Federación de rusia) pareceria buena idea pero los ataques pueden venir de cualquier lugar fácilmente; Es común que los atacantes ..::

- Suplanten direcciones IPs (utilizando a usuarios como servers sin su consentimiento).

- Uso de una botnets (red de dispositivos conectados a Internet infectados sin que los propietarios tengan conocimiento).

Como se cae en eso .. .. con uso de software malicioso, alterado, modificado esparcido en paginas de dudosa reputacion.

- - -- - - -- - - -- - - -- - - -- - - --

Las largas listas de Geo-bloqueo pueden llevar a relantizar la PC ?? . . . en realidad en un pc moderno no se daria cuenta el usuario. . . XD . . . pero cuidado ..::

more than 5000 IP address ranges does delay initial connections, will slow the loading of the Windows Firewall snap-in, and will lengthen the time to disable/enable a network interface.

. . .

En Firewall-Windows puede hacer el bloqueo masivo por IPs; hay infinidad de informacion al respecto. This script PowerShell is just a wrapper for the netsh.exe tool. ..::

. . . . . . . . . . . . . . . . . . . . . . . . . . .

https://cyber-defense.sans.org/blog/2011/10/25/windows-firewall-script-block-addresses-network-ranges

Windows Firewall Script To Block IP Addresses And Country Network Ranges

. . . . . . . . . . . . . . . . . . . . . . . . . . .

MASS BLOCK IP’S ON WINDOWS FIREWALL

https://www.onezeroless.com/mass-block-ips-on-windows-firewall/

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Generalmente es una tarea mensual que se puede realizar con la ayuda de PowerShell

- borrar reglas viejas e introducir las nuevas .. ..

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Tal vez seria mejor saber si no tengo alguna IP rara husmeando en mi PC ó utilizandome de trampolin justo ahora .. .. ??

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

https://www.nirsoft.net/

LiveTcpUdpWatch v1.06 . . . is a tool for Windows that displays live information about all TCP and UDP activity on your system. Every line in the main table of LiveTcpUdpWatch displays the protocol (TCP/UDP/IPv4/IPv6), local/remote IP address, local/remote port, number of sent/received bytes, number of sent/received packets, connect/disconnect time (For TCP only), and the process (ID and path) responsible for this activity.

Puede organizarse por ..::

- Nombre del proceso; para localizar programas desconocidos comunicandose.

- Bytes recibidos - enviados; para ver que programa mueve mas volumen de datos.

- Direcciones remotas para ver las IPs de salida

- Suplanten direcciones IPs (utilizando a usuarios como servers sin su consentimiento).

- Uso de una botnets (red de dispositivos conectados a Internet infectados sin que los propietarios tengan conocimiento).

Como se cae en eso .. .. con uso de software malicioso, alterado, modificado esparcido en paginas de dudosa reputacion.

- - -- - - -- - - -- - - -- - - -- - - --

Las largas listas de Geo-bloqueo pueden llevar a relantizar la PC ?? . . . en realidad en un pc moderno no se daria cuenta el usuario. . . XD . . . pero cuidado ..::

more than 5000 IP address ranges does delay initial connections, will slow the loading of the Windows Firewall snap-in, and will lengthen the time to disable/enable a network interface.

. . .

En Firewall-Windows puede hacer el bloqueo masivo por IPs; hay infinidad de informacion al respecto. This script PowerShell is just a wrapper for the netsh.exe tool. ..::

. . . . . . . . . . . . . . . . . . . . . . . . . . .

https://cyber-defense.sans.org/blog/2011/10/25/windows-firewall-script-block-addresses-network-ranges

Windows Firewall Script To Block IP Addresses And Country Network Ranges

. . . . . . . . . . . . . . . . . . . . . . . . . . .

MASS BLOCK IP’S ON WINDOWS FIREWALL

https://www.onezeroless.com/mass-block-ips-on-windows-firewall/

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Generalmente es una tarea mensual que se puede realizar con la ayuda de PowerShell

- borrar reglas viejas e introducir las nuevas .. ..

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Tal vez seria mejor saber si no tengo alguna IP rara husmeando en mi PC ó utilizandome de trampolin justo ahora .. .. ??

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

https://www.nirsoft.net/

LiveTcpUdpWatch v1.06 . . . is a tool for Windows that displays live information about all TCP and UDP activity on your system. Every line in the main table of LiveTcpUdpWatch displays the protocol (TCP/UDP/IPv4/IPv6), local/remote IP address, local/remote port, number of sent/received bytes, number of sent/received packets, connect/disconnect time (For TCP only), and the process (ID and path) responsible for this activity.

Puede organizarse por ..::

- Nombre del proceso; para localizar programas desconocidos comunicandose.

- Bytes recibidos - enviados; para ver que programa mueve mas volumen de datos.

- Direcciones remotas para ver las IPs de salida

Por supuesto puede guardar la informacion a TXT; para analisis posteriores.

. . . . . . . . . . . . . . . . . . . . . . . . . . .

Una forma sencilla de analizar solo los IPs faltantes . . . (como ejemplo adapte a su gusto) con ayuda del reporte de LiveTcpUdpWatch.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Analisis de IPs PowerShell; en la misma carpeta -- LiveTcpUdpWatch.exe

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

En "IPs-analizados.txt"

- dejar solo IPs. borrar lineas que inicien con "#" y lineas vacias

Get-Content "IPs-analizados.txt" | Where-Object {$_ -notmatch '#'} | ? {$_.trim() -ne "" } | set-content "IPs-solos.txt"

- - -

- cambiar el nombre de "Conexiones-00.txt"

- eliminar procesos conocidos: "Process Name : Agr-privoxy.exe" y "Process Name : chrome.exe"

Get-Content "Conexiones-00.txt" | Where-Object {$_ -notmatch '^Process Name : Agr-privoxy.exe'} | Where-Object {$_ -notmatch '^Process Name : chrome.exe'} | set-content "conex0.txt"

- obtener los procesos que no han sido analizados

Get-Content "conex0.txt" | Select-String 'Process Name :' -Context 2,19 | set-Content "Conex1.txt"

- - -

- eliminar IPs revisadas de "Conexiones-000.txt" (Remote Address) y dejar las IPs No revisadas

Get-Content "Conex1.txt" | Select-String -notmatch (Get-Content "IPs-solos.txt") | set-Content "Conex2.txt"

- obtener IPs que no han sido analizados; si no se genera "Conex-Para-revison.txt" no hubo nuevas IPs.

Get-Content "Conex2.txt" | Select-String "Remote Address" -Context 8,13 | set-Content "Conex-Para-revison.txt"

- - -

- Obtener solo URLs por analizar; quitar ruta, sellecionar urls, eliminar lineas duplicadas y ordena ascendente (defautl)

Get-ChildItem "Conex-Para-revison.txt" | Select-String -Pattern 'Remote Address : ' | Foreach-Object {$_ -Replace('^.+Remote Address : ','')} | Sort-Object -Unique | Set-Content "Conex-Para-Rev-IPs.txt"

- - -

OPCIONAL. obtener lista por proceso descartando IPs ya analizadas.

- dar la ruta completa del proceso "Process Name : qbittorrent.exe" (note eludo "qb") y borrar los que no coincidan

- lista de IPs qbittorrent.exe

Get-Content "Conex-Para-revison.txt" | Select-String -notmatch 'Process Name : [a-pr-z][ac-z]' | Set-Content "Conex-qbittorrent0.txt"

Get-Content "Conex-qbittorrent0.txt" | Select-String "Process Name : qbittorrent.exe" -Context 2,19 | set-Content "Conex-qbittorrent01.txt"

Get-ChildItem "Conex-qbittorrent01.txt" | Select-String -Pattern 'Remote Address : ' | Foreach-Object {$_ -Replace('^.+Remote Address : ','')} | Sort-Object -Unique | Set-Content "Conex-qbittorrent-IPs.txt"

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

...

Entre las cosas que son habituales ver son; Programas e IPs normales ..::

# INICIO (para analisis PowerShell; IPs-analizados.txt) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#-- Conexiones sin consentimiento .. Organizaciones identificadas en ..:: http://myip.es/

#-- Peligrosidad - reputacion ..:: www.virustotal.com

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#---- Programas comunicandose ----

#Ubicacion Programa ------> comunicando a ..

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#C:\Windows\System32\wermgr.exe .... Microsoft Azure

#( wermgr.exe .... Windows Error Reporting Manager; envia reportes de errores )

#C:\Windows\System32\svchost.exe .... Microsoft bingbot, Azure, Corp, domain

#( svchost.exe; "Service Host" .... proceso del sistema; hospeda a varios servicios de Windows )

#C:\ProgramData\Microsoft\Windows Defender\Platform\4.18.1807.175-0\MsMpEng.exe .... Microsoft Azure

#( msmpeng.exe .... Microsoft Windows Defender Antispyware )

#C:\Windows\System32\taskhostw.exe .... Microsoft Azure

#(taskhostw.exe ..... Proceso de host para tareas de Windows; DLLs)

#C:\Windows\SystemApps\Microsoft.Windows.Cortana_cw5n1hyewy\SearchUI.exe .... Microsoft Azure, Corp.

#(SearchUI.exe .... Search and Cortana)

#C:\Windows\System32\BackgroundTransferHost.exe .... Microsoft Azure, Corp

#(BackgroundTransferHost.exe .... utility used by Apps within the Windows ecosystem to download/upload data)

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#Microsoft bingbot . . . . .

#64.4.54.*

64.4.54.

#65.52.108.*

157.55.109.230

#Microsoft Azure . . . . .

13.78.168.230

13.78.188.147

13.78.130.220

13.89.191.45

13.89.217.116

13.68.87.175

13.107.4.50

13.107.21.200

13.107.22.200

20.36.28.105

#40.69.153.*

40.69.153.

40.76.207.208

#40.77.228.*

40.77.228.

40.77.232.95

40.77.226.219

40.78.46.61

40.79.85.125

40.87.51.29

#52.114.128.*

52.114.128.

#52.114.132.*

52.114.132.

#52.114.158.*

52.114.158.

52.114.7.37

52.114.75.78

52.114.77.33

52.165.170.112

52.165.175.144

52.173.24.17

52.173.26.181

52.173.28.179

52.183.114.173

#Microsoft Corp . . . . .

131.253.33.200

131.253.34.250

131.253.61.80

# VirusTotal 2/67 -- 131.253.61.102

131.253.61.102

134.170.51.190

#204.79.197.*

204.79.197.

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#--Varios de .. C:\Windows\System32\svchost.exe

#( DNS ) OpenDNS, LLC.

208.67.222.220

208.67.220.222

#Google ( Browser )

172.217.9.132

#Megacable ( ISP )

# 189.196.175.*

189.196.175.

#Verizon Business (Verizon .... CDN; verificado)

72.21.91.29

#-- Akamai Technologies de .. C:\Windows\System32\svchost.exe

#CDN Red de entrega de contenidos global de Internet y de aplicaciones. .. ..(verificado)

23.211.79.143

23.193.172.51

172.226.251.186

#-- -- -- -- -- -- -- -- -- -- -- -- -- -- --

#-- Otros de .. C:\Windows\System32\svchost.exe

#IP Reservados -- Privados. De uso interno no salen a internet.

#192.168.0.1 Configuracion Router

#10.0.0.0 -- 10.255.255.255

#172.16.0.0 -- 172.16.255.255

#192.168.0.0 -- 192.168.255.255

192.168.0.

#-- -- -- -- -- -- -- -- -- -- -- -- -- -- --

#SSDP. Protocolo Simple de Descubrimiento de Servicios (Simple Service Discovery Protocol).

#Sirve para la búsqueda de dispositivos UPnP (UPnP Control Point) en una red.

#Utiliza UDP en unicast o multicast en el puerto 1900 para anunciar los servicios de un dispositivo.

#Process Name : chrome.exe

#Protocol : UDP IPv4

#Local Port : 63062

#Local Address : (privado)

192.168.0.108

#Remote Port : 1900

#Remote Port Name : ssdp

#Remote Address :

239.255.255.250

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#Verificar cuenta de usuario -- contraseña

#C:\Windows\System32\WWAHost.exe -- https -- [ipv4.login.msa.akadns6.net]

131.253.61.100

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#Proxy Check Result (https://www.iplocation.net)

#Proxy found and the Proxy IP(s):

#... mi ip

345.246.222.298

#... Incapsula calif us; CDN, (revisado en https://en.wikipedia.org/wiki/Incapsula)

198.143.34.220

#

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#-- Extrañas direcciones remotas ??

#-- Elementos que coinciden y no..

#-- 53/udp .. domain; DNS Domain Name System (Sistema de Nombres de Dominio).

#Process Name : svchost.exe

#Protocol : UDP IPv6

#Remote Port : 53

#Local Address :

9430:7fad:100

#Remote Port Name : domain

#-- -- -- -- -- -- -- -- -- -- -- --

#Local Port : 63053

#Remote Address :

d043:dedc:9096:3c0:dc41:7fad:100:e0

#-- -- -- -- -- -- -- -- -- -- -- --

#Local Port : 56373

#Remote Address :

d043:dcde::dc41:7fad:100:e0

# -- -- -- -- -- -- -- -- -- -- -- --

#Local Port : 56910

#Remote Address :

c0a8:1fe::dc41:7fad:100:e0

# -- -- -- -- -- -- -- -- -- -- -- --

#Local Port : 61745

#Local Address : ::1

#Remote Port : 1900

#Remote Port Name : ssdp

#Remote Address :

ff02::c

#-- -- -- -- -- -- -- -- -- -- -- --

#

#FIN (para analisis PowerShell) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

. . .

Es comun que el malware se nombre como un ejecutable usual de windows (como taskhost.exe; o parecido a estos). Abajo es la situacion planteada . . notese la ruta del archivo y su IP conexion.

. . . De ..::

https://www.bleepingcomputer.com/virus-removal/remove-taskhostw.exe-and-windows-update-checker-miner

The Taskhostw.exe Miner is a Trojan infection that utilizes a victim's CPU processing power to mine digital CryptoCurrency called Monero. When installed, this Trojan will create an autorun called WindowsUpdateChecker that starts the %UserProfile%\AppData\Local\Microsoft\WindowsUpdate\updatechecker.exe executable. This executable will then launch the taskhostw.exe miner. It is important to note that there is a legitimate file located at C:\Windows\system32\taskhost.exe. This should not be confused with this miner that has a name of taskhostw.exe. When executed, this miner will connect to the Monero pool at xmr-eu2.nanopool.org:2828 and begin mining the Monero digital currency. This causes the CPU utilization to skyrocket up to 100% and stay like that while the process is running.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Una caceria asi no lleva tanto tiempo como cree .. .. .. una vez identificadas las IPs seguras-habituales del sistema puede descartarlas y solo analizar aquellas sospechozas . . .

Como verificar las IPs sospechozas ??

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

-- Organizaciones identificadas en ..:: http://myip.es/

-- Sobre todo que no provengan de ..:: United States (hay que ser muy selectivo), Russia, China, Ukraine, Corea del Norte, India, Irán, United Kingdom y Germany.

-- Peligrosidad - reputacion; analizar Programa e IPs ..:: www.virustotal.com/

-- Existencia de la compañia y su relacion con Microsoft ..:: Gogleando . . . XD

. . . . . . . . . . . . . . . . . . . . . . . . . . .

Si se encuentra con un proceso que da positivo en .... www.virustotal.com/ conectando con IPs de origen sucio (Russia, China, Ukraine, Corea del Norte, India, Irán, United Kingdom y Germany). No localizo informacion del nombre del proceso (o el nombre esta vinculado a malware, virus y problemas) y las IPs no dan informacion sobre compañias conocidas.

Probablemente este en problemas . . .. XD . . XD

Que hacer ??

. . . . . . . . . . . . . . . . . . . . . . . . . . .

-- En "LiveTcpUdpWatch" localize la ruta al proceso y analizelo con Windows-Defender para que lo atrape. No funciono Cambie el nombre del archivo y extension (por ejemplo si era ".exe, .com, .dll" a .TXT) e intente de nuevo, cierre el proceso en "Administrador de Tareas" e intente borrar ese archivo. No funciono repita el proceso en "modo seguro".

-- Sabe del programa y lo necesita . . XD .. XD . . bloqueelo en el Firewall-Wimdows; si lo desea bloquee tambien las IPs a las que conecta.

. . . . . . . . . . . . . . . . . . . . . . . . . . .

Feliz caceria. . .. XD . . XD. . .. XD . . XD

. . . . . . . . . . . . . . . . . . . . . . . . . . .

Una forma sencilla de analizar solo los IPs faltantes . . . (como ejemplo adapte a su gusto) con ayuda del reporte de LiveTcpUdpWatch.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Analisis de IPs PowerShell; en la misma carpeta -- LiveTcpUdpWatch.exe

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

En "IPs-analizados.txt"

- dejar solo IPs. borrar lineas que inicien con "#" y lineas vacias

Get-Content "IPs-analizados.txt" | Where-Object {$_ -notmatch '#'} | ? {$_.trim() -ne "" } | set-content "IPs-solos.txt"

- - -

- cambiar el nombre de "Conexiones-00.txt"

- eliminar procesos conocidos: "Process Name : Agr-privoxy.exe" y "Process Name : chrome.exe"

Get-Content "Conexiones-00.txt" | Where-Object {$_ -notmatch '^Process Name : Agr-privoxy.exe'} | Where-Object {$_ -notmatch '^Process Name : chrome.exe'} | set-content "conex0.txt"

- obtener los procesos que no han sido analizados

Get-Content "conex0.txt" | Select-String 'Process Name :' -Context 2,19 | set-Content "Conex1.txt"

- - -

- eliminar IPs revisadas de "Conexiones-000.txt" (Remote Address) y dejar las IPs No revisadas

Get-Content "Conex1.txt" | Select-String -notmatch (Get-Content "IPs-solos.txt") | set-Content "Conex2.txt"

- obtener IPs que no han sido analizados; si no se genera "Conex-Para-revison.txt" no hubo nuevas IPs.

Get-Content "Conex2.txt" | Select-String "Remote Address" -Context 8,13 | set-Content "Conex-Para-revison.txt"

- - -

- Obtener solo URLs por analizar; quitar ruta, sellecionar urls, eliminar lineas duplicadas y ordena ascendente (defautl)

Get-ChildItem "Conex-Para-revison.txt" | Select-String -Pattern 'Remote Address : ' | Foreach-Object {$_ -Replace('^.+Remote Address : ','')} | Sort-Object -Unique | Set-Content "Conex-Para-Rev-IPs.txt"

- - -

OPCIONAL. obtener lista por proceso descartando IPs ya analizadas.

- dar la ruta completa del proceso "Process Name : qbittorrent.exe" (note eludo "qb") y borrar los que no coincidan

- lista de IPs qbittorrent.exe

Get-Content "Conex-Para-revison.txt" | Select-String -notmatch 'Process Name : [a-pr-z][ac-z]' | Set-Content "Conex-qbittorrent0.txt"

Get-Content "Conex-qbittorrent0.txt" | Select-String "Process Name : qbittorrent.exe" -Context 2,19 | set-Content "Conex-qbittorrent01.txt"

Get-ChildItem "Conex-qbittorrent01.txt" | Select-String -Pattern 'Remote Address : ' | Foreach-Object {$_ -Replace('^.+Remote Address : ','')} | Sort-Object -Unique | Set-Content "Conex-qbittorrent-IPs.txt"

...

Entre las cosas que son habituales ver son; Programas e IPs normales ..::

# INICIO (para analisis PowerShell; IPs-analizados.txt) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#-- Conexiones sin consentimiento .. Organizaciones identificadas en ..:: http://myip.es/

#-- Peligrosidad - reputacion ..:: www.virustotal.com

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#---- Programas comunicandose ----

#Ubicacion Programa ------> comunicando a ..

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#C:\Windows\System32\wermgr.exe .... Microsoft Azure

#( wermgr.exe .... Windows Error Reporting Manager; envia reportes de errores )

#C:\Windows\System32\svchost.exe .... Microsoft bingbot, Azure, Corp, domain

#( svchost.exe; "Service Host" .... proceso del sistema; hospeda a varios servicios de Windows )

#C:\ProgramData\Microsoft\Windows Defender\Platform\4.18.1807.175-0\MsMpEng.exe .... Microsoft Azure

#( msmpeng.exe .... Microsoft Windows Defender Antispyware )

#C:\Windows\System32\taskhostw.exe .... Microsoft Azure

#(taskhostw.exe ..... Proceso de host para tareas de Windows; DLLs)

#C:\Windows\SystemApps\Microsoft.Windows.Cortana_cw5n1hyewy\SearchUI.exe .... Microsoft Azure, Corp.

#(SearchUI.exe .... Search and Cortana)

#C:\Windows\System32\BackgroundTransferHost.exe .... Microsoft Azure, Corp

#(BackgroundTransferHost.exe .... utility used by Apps within the Windows ecosystem to download/upload data)

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#Microsoft bingbot . . . . .

#64.4.54.*

64.4.54.

#65.52.108.*

157.55.109.230

#Microsoft Azure . . . . .

13.78.168.230

13.78.188.147

13.78.130.220

13.89.191.45

13.89.217.116

13.68.87.175

13.107.4.50

13.107.21.200

13.107.22.200

20.36.28.105

#40.69.153.*

40.69.153.

40.76.207.208

#40.77.228.*

40.77.228.

40.77.232.95

40.77.226.219

40.78.46.61

40.79.85.125

40.87.51.29

#52.114.128.*

52.114.128.

#52.114.132.*

52.114.132.

#52.114.158.*

52.114.158.

52.114.7.37

52.114.75.78

52.114.77.33

52.165.170.112

52.165.175.144

52.173.24.17

52.173.26.181

52.173.28.179

52.183.114.173

#Microsoft Corp . . . . .

131.253.33.200

131.253.34.250

131.253.61.80

# VirusTotal 2/67 -- 131.253.61.102

131.253.61.102

134.170.51.190

#204.79.197.*

204.79.197.

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#--Varios de .. C:\Windows\System32\svchost.exe

#( DNS ) OpenDNS, LLC.

208.67.222.220

208.67.220.222

#Google ( Browser )

172.217.9.132

#Megacable ( ISP )

# 189.196.175.*

189.196.175.

#Verizon Business (Verizon .... CDN; verificado)

72.21.91.29

#-- Akamai Technologies de .. C:\Windows\System32\svchost.exe

#CDN Red de entrega de contenidos global de Internet y de aplicaciones. .. ..(verificado)

23.211.79.143

23.193.172.51

172.226.251.186

#-- -- -- -- -- -- -- -- -- -- -- -- -- -- --

#-- Otros de .. C:\Windows\System32\svchost.exe

#IP Reservados -- Privados. De uso interno no salen a internet.

#192.168.0.1 Configuracion Router

#10.0.0.0 -- 10.255.255.255

#172.16.0.0 -- 172.16.255.255

#192.168.0.0 -- 192.168.255.255

192.168.0.

#-- -- -- -- -- -- -- -- -- -- -- -- -- -- --

#SSDP. Protocolo Simple de Descubrimiento de Servicios (Simple Service Discovery Protocol).

#Sirve para la búsqueda de dispositivos UPnP (UPnP Control Point) en una red.

#Utiliza UDP en unicast o multicast en el puerto 1900 para anunciar los servicios de un dispositivo.

#Process Name : chrome.exe

#Protocol : UDP IPv4

#Local Port : 63062

#Local Address : (privado)

192.168.0.108

#Remote Port : 1900

#Remote Port Name : ssdp

#Remote Address :

239.255.255.250

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#Verificar cuenta de usuario -- contraseña

#C:\Windows\System32\WWAHost.exe -- https -- [ipv4.login.msa.akadns6.net]

131.253.61.100

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#Proxy Check Result (https://www.iplocation.net)

#Proxy found and the Proxy IP(s):

#... mi ip

345.246.222.298

#... Incapsula calif us; CDN, (revisado en https://en.wikipedia.org/wiki/Incapsula)

198.143.34.220

#

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

#-- Extrañas direcciones remotas ??

#-- Elementos que coinciden y no..

#-- 53/udp .. domain; DNS Domain Name System (Sistema de Nombres de Dominio).

#Process Name : svchost.exe

#Protocol : UDP IPv6

#Remote Port : 53

#Local Address :

9430:7fad:100

#Remote Port Name : domain

#-- -- -- -- -- -- -- -- -- -- -- --

#Local Port : 63053

#Remote Address :

d043:dedc:9096:3c0:dc41:7fad:100:e0

#-- -- -- -- -- -- -- -- -- -- -- --

#Local Port : 56373

#Remote Address :

d043:dcde::dc41:7fad:100:e0

# -- -- -- -- -- -- -- -- -- -- -- --

#Local Port : 56910

#Remote Address :

c0a8:1fe::dc41:7fad:100:e0

# -- -- -- -- -- -- -- -- -- -- -- --

#Local Port : 61745

#Local Address : ::1

#Remote Port : 1900

#Remote Port Name : ssdp

#Remote Address :

ff02::c

#-- -- -- -- -- -- -- -- -- -- -- --

#

#FIN (para analisis PowerShell) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

. . .

Es comun que el malware se nombre como un ejecutable usual de windows (como taskhost.exe; o parecido a estos). Abajo es la situacion planteada . . notese la ruta del archivo y su IP conexion.

. . . De ..::

https://www.bleepingcomputer.com/virus-removal/remove-taskhostw.exe-and-windows-update-checker-miner

The Taskhostw.exe Miner is a Trojan infection that utilizes a victim's CPU processing power to mine digital CryptoCurrency called Monero. When installed, this Trojan will create an autorun called WindowsUpdateChecker that starts the %UserProfile%\AppData\Local\Microsoft\WindowsUpdate\updatechecker.exe executable. This executable will then launch the taskhostw.exe miner. It is important to note that there is a legitimate file located at C:\Windows\system32\taskhost.exe. This should not be confused with this miner that has a name of taskhostw.exe. When executed, this miner will connect to the Monero pool at xmr-eu2.nanopool.org:2828 and begin mining the Monero digital currency. This causes the CPU utilization to skyrocket up to 100% and stay like that while the process is running.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Una caceria asi no lleva tanto tiempo como cree .. .. .. una vez identificadas las IPs seguras-habituales del sistema puede descartarlas y solo analizar aquellas sospechozas . . .

Como verificar las IPs sospechozas ??

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

-- Organizaciones identificadas en ..:: http://myip.es/

-- Sobre todo que no provengan de ..:: United States (hay que ser muy selectivo), Russia, China, Ukraine, Corea del Norte, India, Irán, United Kingdom y Germany.

-- Peligrosidad - reputacion; analizar Programa e IPs ..:: www.virustotal.com/

-- Existencia de la compañia y su relacion con Microsoft ..:: Gogleando . . . XD

. . . . . . . . . . . . . . . . . . . . . . . . . . .

Si se encuentra con un proceso que da positivo en .... www.virustotal.com/ conectando con IPs de origen sucio (Russia, China, Ukraine, Corea del Norte, India, Irán, United Kingdom y Germany). No localizo informacion del nombre del proceso (o el nombre esta vinculado a malware, virus y problemas) y las IPs no dan informacion sobre compañias conocidas.

Probablemente este en problemas . . .. XD . . XD

Que hacer ??

. . . . . . . . . . . . . . . . . . . . . . . . . . .

-- En "LiveTcpUdpWatch" localize la ruta al proceso y analizelo con Windows-Defender para que lo atrape. No funciono Cambie el nombre del archivo y extension (por ejemplo si era ".exe, .com, .dll" a .TXT) e intente de nuevo, cierre el proceso en "Administrador de Tareas" e intente borrar ese archivo. No funciono repita el proceso en "modo seguro".

-- Sabe del programa y lo necesita . . XD .. XD . . bloqueelo en el Firewall-Wimdows; si lo desea bloquee tambien las IPs a las que conecta.

. . . . . . . . . . . . . . . . . . . . . . . . . . .

Feliz caceria. . .. XD . . XD. . .. XD . . XD